JVNDB-2008-001963 SSH 通信において一部データが漏えいする可能性

この脆弱性を受けて以降の出荷版のPFVでは AES128-CBC を AES128-CTR に置き換えられております(表示では AES128-CBC)

AES192-CTR/AES256-CTR については 当時のSSHにバグがあって利用できない制限があったためそのまま、設定がPFV 4に引き継がれておりました。

OpenSSH 7.6 releasenote

JVNVU#864643 SSL と TLS の CBC モードに選択平文攻撃の脆弱性

SSL でCBCモードを使用すると、平文攻撃が可能であることが 2012年に判明しましたが、SSHでは影響を受けないため、積極的な対応は世界的には行われておりませんでした

ところが、2016年02月29日にリリースされた OpenSSH 7.2 において、以下のメッセージ認証符号アルゴリズムが非推奨になりました。

MD5 を利用した hmac アルゴリズム

更に、2017年10月3日にリリースされた OpenSSH 7.6p1 において、以下の脆弱な暗号化アルゴリズムやメッセージ認証符号アルゴリズムが使われないことになりました。

hmac-ripemd160

arcfour(RC4)

blowfish

CAST

また、以下の暗号化アルゴリズムが非推奨になりました。

3DES

CBC

これを受けて、PFV でも以下の暗号化アルゴリズムやメッセージ認証符号アルゴリズムを利用禁止にすることに決定しました

arcfour

blowfish-cbc

hmac-ripemd160

hmac-md5

hmac-md5-96

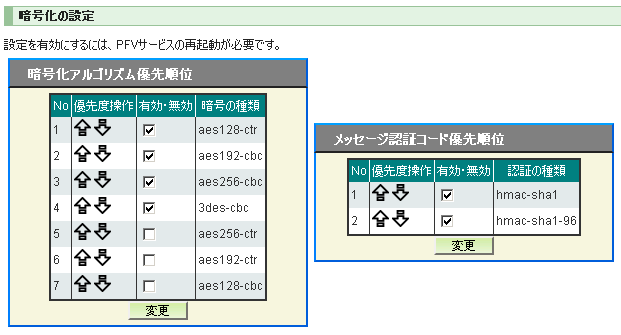

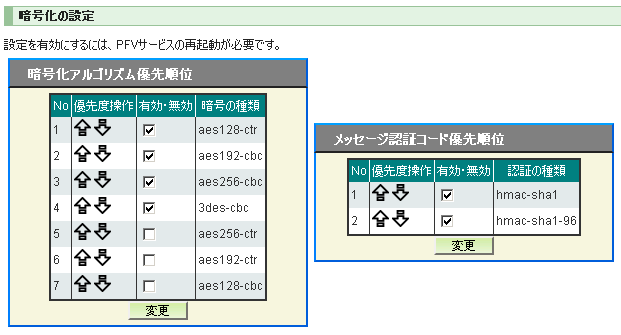

WebPage 1.0.0.32 を適用すると暗号化アルゴリズム優先順位の

arcfour、blowfish-cbc が削除され

cast128-ctr、aes192-cbc、aes256-cbc、3des-cbc が選択状態

cast128-cbc、aes192-ctr、aes256-ctr が 非選択状態になります

メッセージ認証コード優先順位については

hmac-sha1、hmac-sha1-96 のみになります

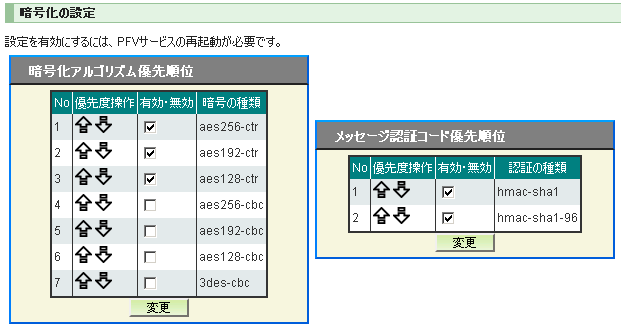

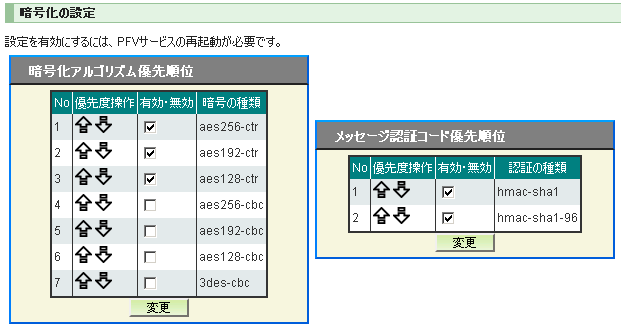

推奨設定は

(aes128-cbcは既に外れているので)aes192-cbc、aes256-cbc、3des-cbc の3つのチェックを外し、

aes128-ctr、aes192-ctr、aes256-ctr のみにする設定です

旧設定のUSBキーはaes128-ctrが利用可能ですので、接続に関しては問題ありません

aes192-ctr、aes256-ctr を使いたい場合は鍵の入れ替えが必要になります